Am Samstag, den 4.Oktober hat das Vintage Computing Festival Berlin im Pergamon Palais seine Tore geöffnet. Der Besucherandrang war recht beachtlich. Sehr schön zu sehen, dass nicht nur Nerds, sondern auch viele ’normale‘ Besucher und Familien kamen. So konnte dem staunenden Nachwuchs gezeigt werden, dass die Geschichte der Informationstechnik sehr viel mehr als nur Windows PC und iPads zu bieten hat. Im Laufe des Tages streiften auch mehrere Kamerateams durch die Ausstellung

Dot-Matrix Display zeigt die Veranstaltungen

Es gab nicht nur viel interessante Hardware zu sehen, sondern auch spannende Vorträge, wie auf dieser Anzeigetafel zu sehen ist. Ich selber habe mit „Über die Besonderheiten beim Sammeln historischer Grossrechner“ von Wolfgang Stief angesehen. Die paar alten Heimcomputer und PC, die ich selber besitze nehmen schon erstaunlich viel Platz weg, aber wo stellt man eine 30 Tonnen schwere Control Data Cyber 960 oder eine aus 12 19″ Racks bestehende Cray T3 hin? Aktuell stehen die Schätze des Computermuseum München in einem ausgemusterten Flugzeughangar. Die Herausforderungen solch einer Sammlung sind jedenfalls nicht gerade alltäglich, wie die Stichworte Gabelstaplerschein, Platzverbrauch, 63A Stromversorgung mit 400Hz usw. aufzeigen.

Von den ganz grossen zu den ganz kleinen Maschinen: Es wurden drei Generationen von Hewlett Packard Tischrechnern von 1969 bis 1975 gezeigt. Das geöffnete Modell HP9810A aus dem Jahr 1971 hatte ein dreizeiliges numerisches Display, konnte sage uns schreibe 111 Zahlen und 2000 Programmschritte speichern. Das genügte, um die komplexe Zeichnung zu berechnen, die der angeschlossene Plotter zu Papier brachte. Das Modell wurde ursprünglich zur Berechnung von Baustatik verwendet.

70er Jahre Tischrechner von Hewlett Packard

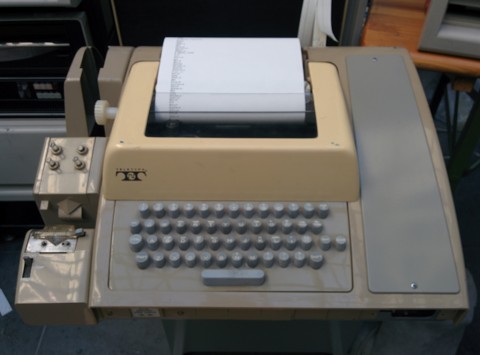

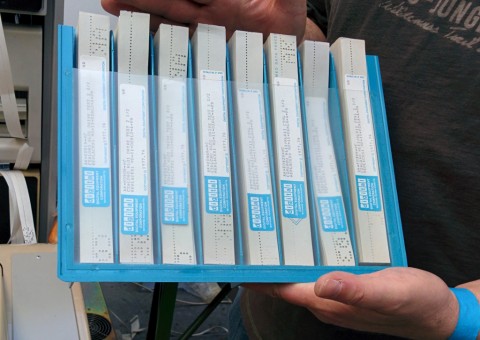

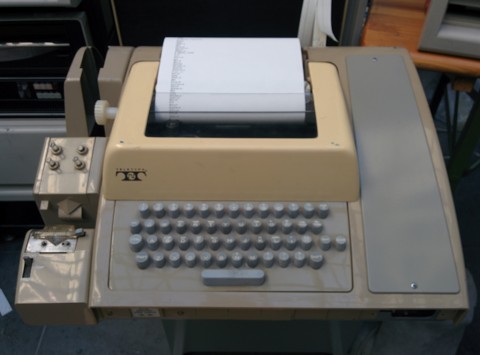

Das Thema Ein- und Ausgabegeräte war ohnehin interessant. Bis hinein in die 70er Jahre war der Einsatz von Fernschreibern als Ein-/Ausgabemedium nicht ungewönlich. Das an der PDP-11/34 angeschlossene Modell Teletype ASR33 war seinerzeit ein preiswertes Standardgerät. Mir fiel sofort eine Besonderheit auf, die es von normalen Fernschreibern unterschied: Anstatt die Fernschreibverkehr üblichen 17,5mm Lochstreifen mit 5 Datenlöchern verwendet der Leser/Stanzer 1 Zoll breite Lochstreifen mit 8 Datenlöchern. Er ist damit kompatibel zu den Medien, die DEC für die Speicherung von Programmen und Daten verwendet hat.

Fernschreiber als Terminal

Lochstreifen als Programmspeicher

Der Fernschreiber und die Lochstreifen gehörten zu einer mit dem Betriebssystem RT-11 betriebenen PDP-11/34 ungefähr Baujahr 1976. Es ging zu der Zeit allerdings auch schon wesentlich moderner. Die ältere PDP-8/e von 1970 war mit zwei Wechselplattenlaufwerken und einem Doppel-Magnetbandlaufwerk ausgestattet und wurde über ein VT05 Videoterminal bedient. Dieses extrem stylishe Gerät von 1970 war mein erster Berührungspunkt mit Computern. Es muss so um 1972/73 herum gewesen sein, als mich ein Kollege meiner Mutter auf solch einem Terminal hat herumtippen lassen. Wir haben aus ASCII Zeichen ein Burg gemalt…

DEC VT05 Videoterminal

DEC PDP8/e

Ein kleiner Wehmutstropfen war, dass ich die Mailbox nicht zum Laufen bekommen habe. Den Rechner und die Software hatte ich in den letzten Wochen sorgsam vorbereitet, aber am ersten Tag ging die Pufferbatterie für den CMOS Speicher kaputt. Leider war auf die Schnelle kein Ersatzteil aufztreiben. Ein ersatzweise herangeschafter PC hatte Probleme mit dem SCSI CD-ROM Controller. Kaum war das Problem gelöst, fiel vier Mal hintereinander der Strom aus, während ich gerade dabei war, den das Betriebssystem neu aufzusetzen. Mittlerweile war es 12:30 und die Telefonanlage, an die das Modem angeschlossen war, hatte sich von den Stromausfällen auch nicht mehr erholt.

Sehr sehr ärgerlich.

Immerhin hatte zum Thema „Onlinedienste“ ein recht interessantes Gespräch mit Eva Kudraß, die als wissenschaftliche Mitarbeiterin im Deutschen Technikmuseum für die Computerabteilung zuständig ist. Das Bewahren alter Rechner und Software ist schon aufwändig genug, aber die Onlinedienste (BTX, Mintel, Plato, BBS, …) sind spurlos verschwunden, sobald sie abgeschaltet wurden. Wie dieses Problem gelöst werden kann, ist noch völlig unklar.

Mir fiel die fast durchgehen enorm hohe mechanische Verarbeitungsqualität der alten Hardware auf. Fast alle Ausstellungsstücke – abgesehen von einigen extrem günstigen Heimcomputern – hatten massive Metallrahmen, solide Tasten, waren in sauberen Modulen aufgebaut und generell sehr servicefreundlich. Heute haben wir schnelle, billige Wegwerfcomputer, die eher an Tupperwaredosen erinnern. Schade.

Mittlerweile sind die meisten Aussteller angekommen und es geht zu wie in einem Bienenstock. Bereits jetzt sind so einige technische Sahnestücke zu sehen. Hier sind schon mal die ersten Eindrücke:

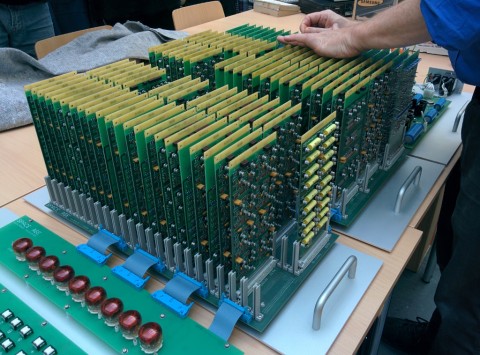

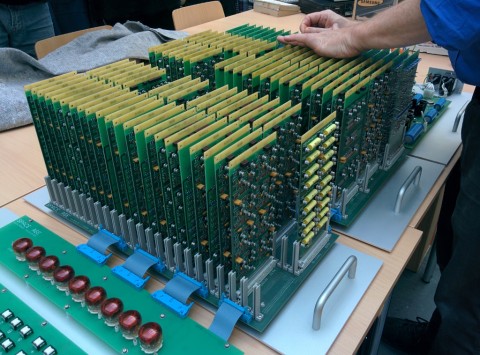

An der Technischen Universität Berlin wurde 2012 der „Taschenrechner“ mit Namen Space Age gebaut, der die vier Grundrechenarten beherrscht. Das Besondere an dem 4 Bit Rechner ist, dass er vollständig ohne ICs auskommt. Das ganze wird dann natürlich etwas größer, als üblich…

Ein "Taschenrechner"

Etwas eleganter sind die legendären Rechner von Next – der Firma, die Steve Jobs gegründet hat, bevor er zurück zu Apple ging. Auf dem Next Cube lief übrigens der erste Webserver am CERN.

Next Computer

Im „Apple Room“ ist eine Ecke den tragbaren Newton gewidmet – dem Urgrossvater des iPhone.

Apple Newton und Co.

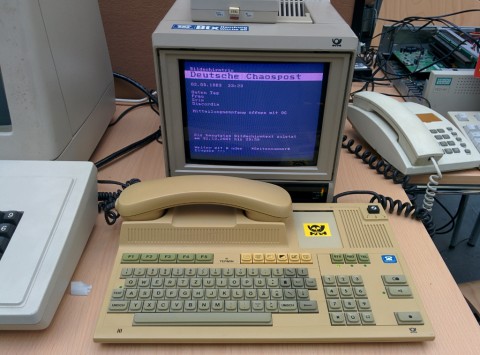

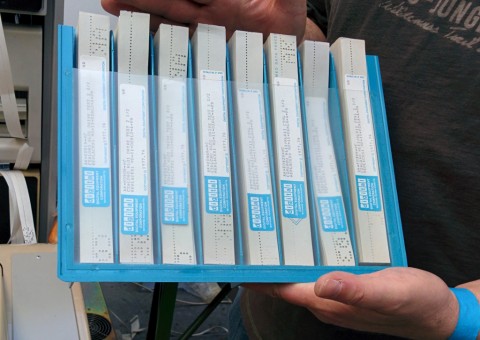

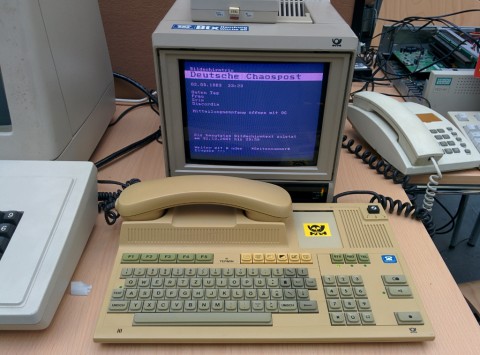

Verblüffend ist dieses betriebsbereite BTX Terminal. Es ist zwar nicht sehr ungewöhnlich, dass die Hardware noch funktionstüchtig ist, aber der BTX Dienst ist seit Jahren nicht mehr in Betrieb. Das Geheimnis steckt in dem modifizierten Terminal, dass spezielle Seiten von einem Webserver lädt. Wirklich nett gemacht!

Ein betriebsbereites BTX Terminal

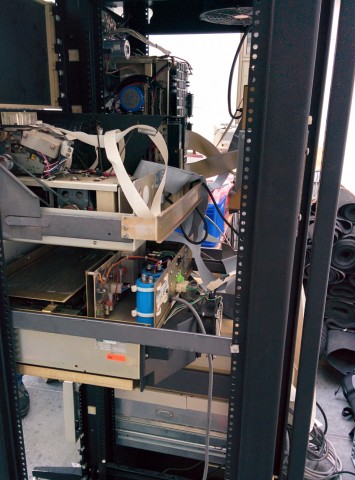

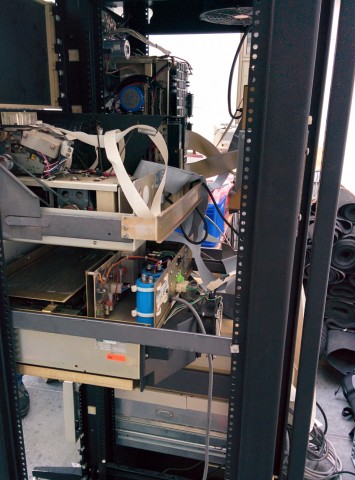

Besonders gefreut habe ich mich über die Ankündigung, dass einige Rechner von DEC (Digital Equipment Corporation) mitgebracht werden sollten. Und tatsächlich kam ein Kleintransporter, der mit den Anlagen aus den 70er Jahren vollgepackt war. Ich habe geholfen, auszuladen. Heavy Metal! Vier Mann am Start und man bekommt das Rack kaum über die Bordsteinkante. Da bekommt das Wort Kilobyte plötzlich eine ganz andere Bedeutung!

Heavy Metal - die Rechner von DEC

Feinster Maschinenbau - das PDP11 Rack von hinten

Wirklich schönes 70er Jahre Industriedesign sind die Bedienpanels der PDP11/70 (oben) und der PDP10 (unten). Man kann der Maschine damit quasi direkt in die CPU Register schauen.

Poppiges Design - Bedienpanels von PDP10 und PDP11/70

Bei soviel schönen und interessanten Ausstellungsstücken gab es leider auch eine unschöne Überraschung: Leider hat der PC, auf dem ich die Mailbox installiert habe, genau heute das Zeitliche gesegnet. Nichts aufregendes und schlimmes, aber wo bekomme ich jetzt ein Ersatzteil her?

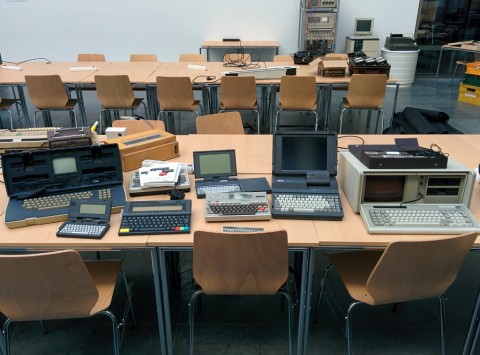

Die Vorbereitungen für das Vintage Computing Festival Berlin sind in vollem Gange. Die Infrastruktur steht, die Ausstellungsstücke trudeln so langsam ein. Noch sind die Räume im Pergamon-Palais übersichtlich. Hier sind ein paar Eindrücke vom Aufbau:

Herzlich Willkommen

Die Reparaturecke

Feldtelefone

Gameroom mit Mate-Display

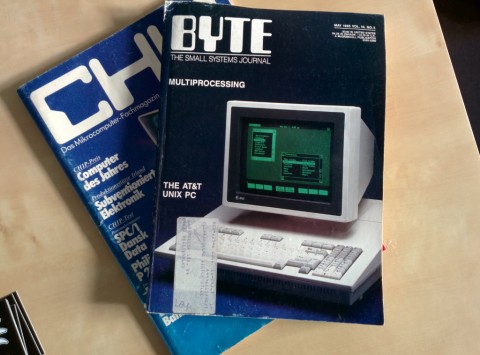

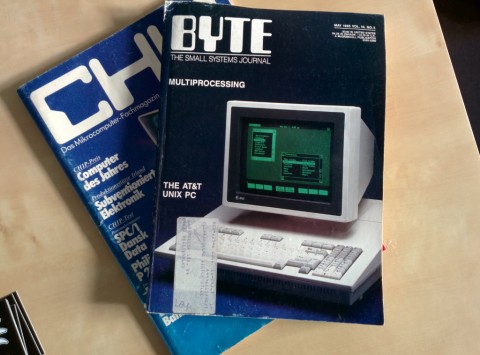

Vintage Computing auf Papier

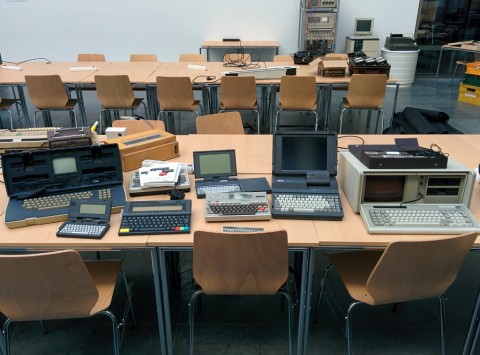

Mobile Rechner

Es war einmal…

eine Zeit, in der kein normaler Mensch vom Internet gehört hat. Meine ersten eigenen Onlineerfahrungen in Mailboxen machte ich Anfang der 90er mit meinem brandneuen, teuren PC – einem 386SX, der noch hauptsächlich unter MS-DOS lief. Anstatt Internet und DSL gab es Telefonverbindungen und Modems. Meines übertrug 1.200 Bit/s, also ca. 130 Zeichen pro Sekunde. Das kann man ziemlich wörtlich nehmen, weil man nahezu ausschließlich Text übertragen hat. Etwas später habe ich mir dann ein ziemlich teures 28.000er geleistet.

Den Wunsch dazu hatte ich jedoch schon erheblich früher. Spätestens nachdem ich 1983 den Film „War Games“ gesehen hatte, war ich brennend an Datenfernübertragung interessiert. Mit meinem heißgeliebten C 64 wäre es technisch möglich gewesen. Leider waren meine Mutter und die Bundespost irgendwie dagegen. Andere waren da weniger zimperlich als ich und haben es einfach gemacht.

Mein C64 am LCD Fernseher

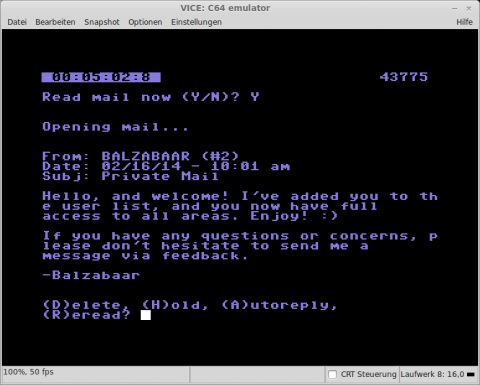

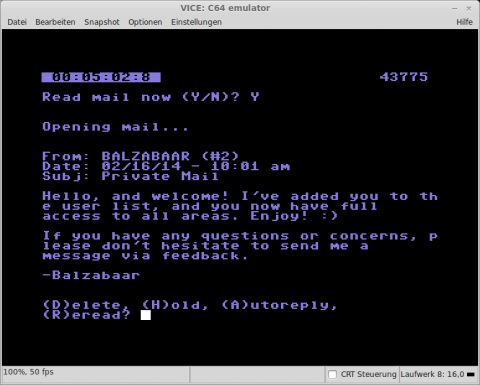

In letzter Zeit habe ich wieder ein wenig mit dem alten Maschinchen beschäftigt und zwar sowohl mit der Original Hardware, als auch mit dem wirklich hervorragenden Emulator VICE. Nachdem ich auf einigen Seiten, wie z.B. „CBBS Outpost“ festgestellt habe, daß es einige Nostalgiker gibt, die Commodore Mailboxen betreiben (sogar zum Teil auf original Hardware), musste natürlich ausprobieren, was ich in den 80ern verpasst hatte.

Mail in der Cottonwood BBS

Kurze Erklärung: Der wichtigste Unterschied zwischen Internet und Mailboxen ist nicht etwa die Geschwindigkeit, sondern die Topologie. Heue hängt man seinen Computer in das Internet und kann so Millionen von Rechnern direkt erreichen. Früher hat man seinen Computer mit einem(!) anderen Rechner per Telefonleitung verbunden und aufgelegt, nachdem man fertig war. Das eigentliche Netzwerk war also das Telefonnetz.

Nun also mit dem C64 in eine Mailbox – bloß wie?

Ich habe zwar einen C64, aber kein Modem oder Akustikkoppler. Allerdings sind die meisten Mailboxen auch nicht mehr per Telefonleitung, sondern per Internet erreichbar. Daher muss der C64 irgendwie ins Internet. Hardwarebasteleien sind möglich, aber ich habe dazu gerade keine Lust. Schneller geht es mit dem bereits genannten Emulator VICE, der neben dem C64 auch andere 8Bit Commodore Computer (VC20, C128, Plus4, PET, CBM-Serie…) emulieren kann.

Hier zeigt ein kurzes Video, wie man sich mit der VICE Emulation mit einer Mailbox (hier: Jamming Signal) verbinden kann. Schön zu sehen, wie man jeden Buchstaben quasi „per Handschlag“ begrüßen kann.

Das Setup

Neben dem Emulator benötigt man ein Terminalprogramm für den C64. In dem Video ist das Turbo Term, aber man kann natürlich auch Nova Term oder irgendein anderes Programm verwenden. Nun muss man an den emulierten C64 über die emulierte RS232C Schnittstelle noch ein emuliertes Modem anschließen. Dazu wird die Software tcpser genutzt, die so tut, als wäre sie ein Hayes kompatibles Modem. Auf der Kommandozeile startet man es mit den folgenden Parametern:

tcpser -v 25232 -s 300 -p 6400 -l 4

Die Software wird auf dem eigenen Rechner auf Port 25232 angesprochen, mit 300 Baud verbunden, geht auf Port 6400 raus und nutzt Loglevel 4.

Jetzt startet man den C64 Emulator und „schliesst das Modem an“, indem man in den Einstellungen (Settings) die Option „Userport RS232 Emulation“ aktiviert und die Geschwindigkeit auf 300 einstellt.

Auf meinem Linux System muss man abweichend von den Einstellungen in dem Video für das RS232 Gerät „Prozess ausführen“ auswählen und unter „Auzusführendes Programm“ folgendes eingeben:

|nc localhost 25232

Damit wird die Ausgabe per netcat auf Port 25232 des eigenen Rechners weitergeleitet (nicht den seknrechten Strich vergessen), an dem das „Modem“ horcht. Nun kann das Terminalprogramm geladen und gestartet werden. Die Verbindung zur Mailbox (hier ist es die Cottonwood BBS) stellt man her, indem man im Terminalmodus folgendes eingibt:

atdtcottonwoodbbs.dyndns.org

Die Zeile beginnt mit dem Modembehl at (Attention) dt (Dial Tone) gefolgt von der Internetadresse der Mailbox. Hinter der URL sollte man noch einen Doppelpunkt, gefolgt von der Portnummer eingeben, aber die Cottonwood BBS hört auf Port 6400 und das war ja unsere Voreinstellung von tcpser.

Nun steht dem prähistorischen Onlineabenteuer nicht mehr im Weg.

Happy BBSing!

In den letzten 3-4 Jahren las man immer mal wieder etwas über 3D Druck. In technischen Veröffentlichungen ging es meist um die Technik an sich und in den normalen Medien wurde – wie leider mittlerweile üblich – wieder nur stupide Stimmungsmache und Panik verbreitet. Beide Arten der Veröffentlichungen finde ich mindestens sinnlos, wenn nicht sogar eher schädlich, weil sie eine sachliche Diskussion verhindern.

Einerseits, werden keine möglichen positiven Anwendungen, wie z.B. die Herstellung selten gebrauchter Ersatzteile gezeigt. Die Suche nach Chancen findet mal wieder nicht statt.

Andererseits werden aber die wirklich relevanten Herausforderungen, wie die möglichen Umwälzungen auf Produktion und Beschäftigung ebenfalls nicht thematisiert. Stattdessen werden ausschliesslich sensationsheischende Schlagzeilen wie „Waffen aus dem 3D Drucker“ thematisiert. Mein Gott! Als ob man Waffen nicht aus allem möglichen Zeug herstellen kann, wenn man es denn darauf anlegt. 3D Drucker sind da schon vom Metrial her eher nicht geeignet, wie ein Praxistest gezeigt hat, den die Zeitschrift C’t in Zusammenarbeit mit einem Büchsenmacher durchführte.

Wo liegen denn nun mögliche Einsatzzwecke?

Der eigentliche Witz beim 3D Druck ist, dass das Open Source Prinzip nach der Software nun auch in der Harware angekommen ist. Das wiederum gibt einem weiteren, interessanten Zukunftsthema weiteren Schwung: Der Robotik.

Robotik an sich ist zwar keinesfalls ein neues Gebiet, aber die Entwicklung erfolgte bisher Top-Down. Konzerne mit millionenschweren Forschungsbudgets und Universitäten haben sich hier hervorgetan und auch bereits beachtliches geleistet. Der wirkliche Durchbruch in der Alltagswelt der Menschen wird aber vermutlich eher durch eine Bewegung „von unten“ vorangetrieben werden. Genauso, wie erst die zunächst belächelten Microcomputerbasteleien einiger Freaks in den 70er Jahren den Computer als Alltagsgerät für die Massen ermöglichte.

3D Druck als Bottom-Up Treiber in der Robotik

3D Drucker selbst sind ja bereits eine spezielle Art von Robotern. Bei den meisten Modellen sind auch bereits viele Teile selbst per 3D Druck hergestellt, die Steuerelektronik basiert meist auf offenen Hardwarespezifikationen, wie dem Arduino und die Software von der Konstruktion bis zum Hardwaretreiber sind ebenfalls meist Open Source.

Dieses bei dieser mittlerweile bewährten Art der offenen Entwicklung durch eine motivierte Gruppe enstandene Know-How, wird nun zunehmend auf andere Bereiche der Mechatronik transferiert. Zwei wie ich finde interessante Projekte sind Shellmo und Poppy.

Während sich das insektenähnliche Shellmo eher als ein interessantes technisches Spielzeug darstellt, merkt man dem humanoiden Poppy Project sein ambitioniertes Ziel deutlich an. Viel Spass beim Ansehen.

Die Nerdkultur wird im Kern von zwei Wünschen vorwärts getrieben: Das Verstehenwollen komplexer Vorgänge und dem Wunsch selbst tätig zu werden. So kann es auch kaum verwundern, dass auf dem Kongress neben Software auch andere Dinge hergestellt werden, die irgendwo im Bereich zwischen Kuriositäten, Handwerk und Kunst anzusiedeln sind. So wurden im Laufe der Konferenz immer mehr Geländer und Türgriffe einer textilen Verschönerung unterzogen.

Guerillaknitting

Im Garderobenbereich wurden die Eintretenden von einer Gruppe – hmmm – „solarbetriebener Technopinguine“ begrüsst, die zunächst kollektiv „wiwiwiwiwi“ fragen und gleich darauf in abwertendem Tonfall mit „Nangnangnangnang“ antworten.

wiwiwi - nangnangnang

Es gab aber auch Kunst, die sich mit der Rezeption der Überwachung und der Beseitigung von Bürgerrechten beschäftigt.

Selbstreflexion in Hamburg

Neben dem ausgestellten „Gedankenscanner“, den ich in dem Artikel „30c3 – Tag 1“ gezeigt habe, liefen einige Besucher mit Kappen und Hüten aus Alufolie herum. In der Szene werden Menschen die paranoide Angst vor Überwachunghaben haben nämlich als „Aluhüte“ bezeichnet. Leider hat die Realität mittlerweile selbst die fantastischsten Ängste bestätigt. Insofern ist das Tragen eines Aluhutes natürlich als politisches Statement zu verstehen. Auf die Spitze getrieben haben es zwei Personen, die mit Burka aus alubedampften Stoff herumliefen.

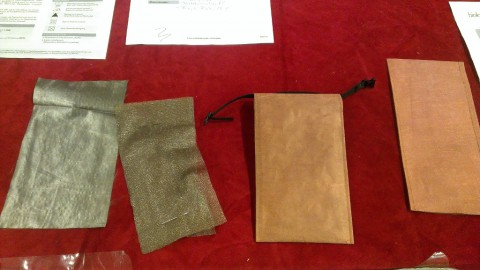

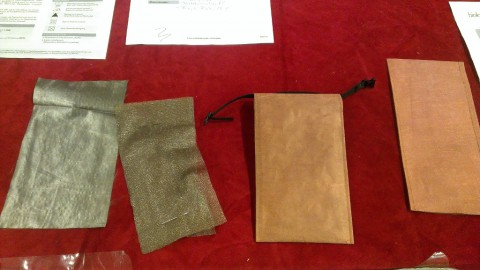

In dieselbe Richtung ging auch ein Stand, auf dem der Aktionskünstler Aram Bartholl textile Hüllen für Handys zum Kauf anbot. Diese sind aus metallhaltigem Stoff gewebt, der elektromagnetische Strahlung abhält. Somit ist das Handy in einem faradayschen Käfig vor Überwachung geschützt – und funktioniert natürlich auch nicht mehr.

Handyhüllen aus Metallgewebe

Bartholl hat sich auf diese Art Absurditäten spezialisiert, die der Technikszene und der Gesellschaft den Spiegel vorhält. In seinem Vortragstellte er seine Aktionen vor. Am bekanntesten ist sicherlich sein falsches Google Car, mit dem er Reaktionen von Passanten provozierte und seine „Dead Drops“ – an öffentlichen Plätzen eingemauerte USB-Sticks. Auf denen man mit unbekannten Personen Daten tauschen kann. Diese sind als konsequente Antithese zum Internet und dem Allways-On Paradigma zu verstehen – und weniger als ernstgemeinter Lösungsvorschlag.

Generell scheint auch eine Art Ratlosigkeit vorzuherrschen. 35 Jahre nach der Microcomputer Revolution stehen wir vor einem digitalen Scherbenhaufen aus verwundbaren Systemen und technischer Totalüberwachung. Die Fragen „Wie gehen wir damit um und wo stehen wir selbst?“ durchziehen den Kongress beinahe bis in jeden Winkel – auch abseits der grossen Keynotes. Echte, überzeugende Antworten hat zur Zeit leider noch niemand.

Beim Rundgang durch die Assemblies und den Hackspace wird ein Trend der letzten Jahre immer deutlicher: Nach der virtuellen Welt, wendet man sich verstärkt der dinglichen Welt zu.

Buchscanner

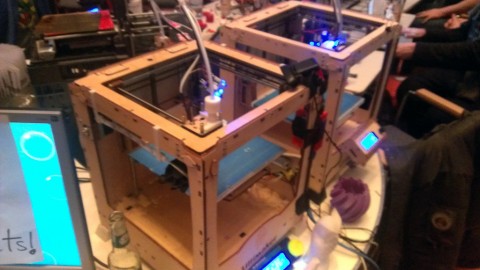

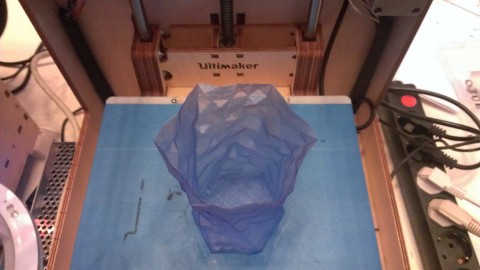

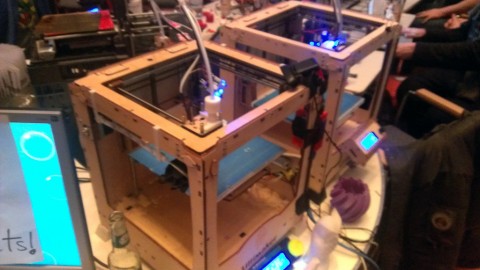

Neben Buchscannern, Schneidplottern, Nähmaschinen, Strickmaschinen, und sogar einem 2D Lasercutter sind überall 3D Drucker in verschiedenen Größen und Ausführungen zu sehen. An einem besonders großen 3D Drucker wurde sogar das Druckmaterial kurz vor dem Druck in einer eigenen Retorte synthetisiert.

Der 3D Druck steht heute dort, wo Microcomputer Mitte der 70er Jahre waren

Auf die Frage „Was stellst Du mit den dem Gerät denn konkret her“ gab der Konstrukteur eines 3D Druckers zu, dass der praktische Nutzwert der Geräte zur Zeit noch gering ist. Das liegt primär daran, dass das 3D Modelling kompliziert und langwierig ist. So etwas, wie einen kaputten Waschmaschinenknopf zu ersetzen, sei aufgrund des hohen Aufwands zur Zeit noch nicht ökonomisch. Austauschplattformen wie Thingiverse helfen nur bedingt, da dort überwiegend „Spielkram“ zu finden ist.

typische 3D Drucker

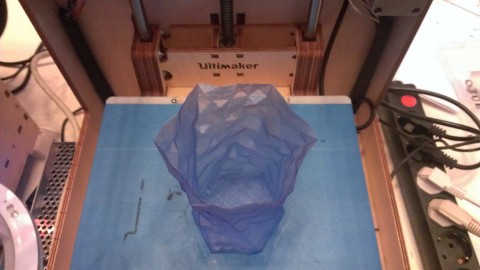

Immerhin wird die Genauigkeit immer größer und die möglichen Strukturen immer filigraner, wie ich an einigen Exponaten sehen konnte. Auch wenn der reale Nutzwert ist noch nicht hoch ist – so hat die Microcomputerrevolution Mitte der 70er Jahre schließlich auch begonnen.

Dünne, semitransparente Prints

Der Vortrag „make machines that make“ von der MIT Mitarbeiterin Nadya Peek ging in dieselbe Richtung. Die heutigen 3D Drucker und

sonstige Maschinen funktionieren zwar bereits, aber sind für die praktische Anwendung noch zu kompliziert, weil Funktion und Bedienung von professionellen Werkzeugmaschinen abgeleitet sind.

Hobbygeräte müssten neu gedacht werden, damit sie bedienbarer werden und nicht das Wohnzimmer verschandeln. Sie stellte das Aufgabenfeld als eine Pyramide mit mehreren Ebenen dar. An der Spitze steht das eigentliche Bearbeitungswerkzeug (Extruder, Fräskopf, o.ä), darunter die Führungsmechanik, einige weitere Schichten und schließlich die unteren beiden Ebenen die Bearbeitungsbeschreibung in G-Code und die CAD Software. Diese ganze Kette ist zur Zeit noch nicht anwenderfreundlich genug.

Auf dem Weg zum Besseren stellte Nadya modulare Elektronik und Mechanik, sowie passende Python-Module zur Programmierung vor.

Vortrag: Machines that make von Nadya Peek

Auch wenn das umfangreiche Feld der Werkzeugmaschinen damit nur oberflächlich angekratzt ist (was ist mit Drehbänken, Verformung, Materialien jenseits von Kunststoff, Oberflächenveredlung,…) – das Thema wird zunehmend spannend.

Weihnachten ist vorbei – Zeit für den Kongress. Also ab nach Hamburg.

CCH, korrigiertes Logo, Rakete und Radom

Ankommen, einchecken, staunen. Der 30c3 ist tasächlich nochmals größer als der 29c3 geworden. Diesmal sind wohl sagen und schreibe 8000 Tickets verkauft worden – NSA Affäre sei „dank“. Dementsprechend nehmen die politischen Themen einen breiten Rahmen ein. Die Keynote wurde von Glenn Greenwald, der für die Veröffentlichungen der Snowden Papiere beim Guardian verantwortlich war, per Skype gehalten. Der riesige Saal 1 reichte bei weitem nicht aus, so dass parallel auch in den ebenfalls großen Saal 2 übertragen wurde.

Greenwald Keynote in Saal 1

Die zunehmende Überwachung wird auf verschiedene Weise thematisiert – auch Kunstaktion mit zynischem Unterton.

Scan your thought

Abseits der politischen Themen gibt es natürlich auch wieder reichlich Nerdkultur geboten. Die schönsten Bilder, die die Stimmung super rüberbringen, hätte man im Hackcenter machen können. Aber dort ist Fotografieren wie in jedem Jahr nicht gestattet. Aber auch an anderen Orten findet man interessante Motive, wie z.B. diverse Lichtspielereien.

Lichtinstallation aus Mate Flaschen

Neben dem Internet (Das WLAN funktioniert hervorragend) wird auch mit anderen Arten der Nachrichtenübermittlung herumexperimentiert. Zum ersten Mal wird das CCH mit einer selbstgebauten Rohrpostanlage aus Entwässerungsrohren und Staubsaugern durchzogen. Spannend zu sehen und zu hören, wenn Büchsen mit LED Beleuchtung durch die Rohre flitzen.

Selbstgebaute Rohrpost

Dieses Mal war ich so schlau, mir ein extra Handy mitzunehmen, in das ich eine spezielle 30c3 SIM Karte gesteckt habe. Der Kongress verfügt nämlich über ein eigenes GSM Netz mit Sprach- und SMS Übertragung über das man zum Beispiel die Vorträge oder Übersetzungen mithören kann.

30C3 SIM Card

Bei den Amateurfunkern hatte ich interessante Gespräche. Über das Hobby an sich, über den Radom, den sie auf der Terasse aufgebaut haben und der von einer ehemaligen Abhörstation des CIA in Bayern stammt und mit einem Entwickler von Jolla aus Helsinki. Ich hatte das Telefon selbst in der Hand und habe so einiges über die technischen Hintergründe erfahren. Ich denke, ich habe bald ein neues Handy…

Es hat mir sehr gefallen und ich wurde gleich dazu eingeladen, an den Open-Source Tools mitzuarbeiten.

Abends ändert sich die Stimmung. Die Vorträge werden leerer, dafür kommt etwas mehr chillige Unterhaltung ins Spiel. Das wird schon von außen durch das Lichttuning der CCH Fassade deutlich.

Lichttuning

Im Laufe des Abends wurde dann auch die große Halle geöffnet und bot eine tolle Clubatmosphäre mit elektronischer Musik und liebevoller Dekoration.

Clubfeeling in der Halle

Charmante Deko: Unfallszene und Wasserwerfer

Neulich traf ich mich mit zwei ehemaligen Kommilitonen mit denen ich eCommerce studiert hatte. Nachdem wir uns über dies und das unterhalten hatten, kamen wir auf das Thema Bitcoins zu sprechen. Mir selbst ist das System aus den verschiedensten Gründen ja noch immer etwas suspekt und H. hatte auch noch keine Erfahrung damit.

Von knappen digitalen Gütern

J. hat das System dagegen schon für kleine Dinge in Benutzung um Erfahrungen zu sammeln. Er hatte seinerzeit seine Diplomarbeit der Ökonomie knapper digitaler Güter gewidmet. Die Themenwahl fand ich damals ziemlich grotesk, da sich die digitale Ökonomie ja gerade dadurch von der stofflichen unterscheidet, dass die Güter NICHT knapp sind. Sie lassen sich ohne nennenswerten Aufwand beliebig häufig kopieren und alle Kopien sind identisch. Streng genommen gibt es in der digitalen Welt überhaupt nur Kopien und keine eigentlichen Originale.

Die ganzen Spannungen zwischen der alten stofflich gebundenen und der digitalen Wirtschaft kommt m.E. genau daher, dass diese Besonderheit nicht in ihren Konsequenzen verstanden und akzeptiert wird. Stattdessen werden mit zunehmendem Aufwand Mechanismen etabliert, um die Vorteile digitaler Güter kaputtzumachen. Beispiele dafür sind Kopierschutz, Regionalsperren, blockieren bestimmter Dienste in Mobilfunknetzen, künstlich beschnittener Funktionsumfang von Endgeräten und so weiter.

Anstatt eine neue Ökonomie um die neuen Eigenschaften herum zu etablieren, wird lieber der Grundcharakter der Digitalwirtschaft pervertiert und verdreht, damit die alten Denkmuster und Machtmechanismen weiter funktionieren. Ich konnte und wollte nicht verhehlen, dass ich das für reichlich schwachsinnig halte und denke, dass damit enorme Chancen verschenkt werden.

Aber nun kam unsere Diskussion richtig in Fahrt…

Von künstlicher Knappheit und anderem Schwachsinn

Wenn man also Produkte und Dienstleistungen darauf aufbauen kann, prinzipiell vorhandene Vorteile mutwillig zu zerstören, kann man das doch konsequent zu Ende denken. Möglicherweise findet ja auch demnächst eine Umkehrung der seit Jahren grassierenden „alle-alles-jederzeit-online-Euphorie“ statt – wer weiss…

Das besondere des Internets ist, dass man (theoretisch) jederzeit von überall auf alles zugreifen kann. Nach der obigen verqueren gegen-den-Strich-Logik müsste man also Dienste daraus generieren, die Internet-immanenten „24/7 everywhere“ Eigenschaft zu brechen und in ihr Gegenteil zu verkehren. Beispiele dafür wären:

- Dienste nur zu bestimmten Uhrzeiten anbieten

- Informationen nur dann herauszurücken, wenn der Nutzer physisch wirklich vor Ort ist.

- Zugriff nur dann zu gewähren, wenn man NICHT online ist

- Bestimmte Geräte oder Zugangswege von der Nutzung auszuschließen

Wie ich finde, ein sehr interessanter Ansatz, auf dem man sicherlich einige interessante neue Dienste entwickeln kann.

Spannenderweise bin ich heute auf einige Ansätze hierzu aufmerksam geworden, die auf dem 30C3 (30. Chaos Communication Congress) vorgestellt werden. Der Kongress findet vom 27.12 – 30.12 in Hamburg statt und neben einer 100GBit Anbindung, einem eigenen Telefon und GSM Mobilfunknetz soll nun erstmals auch ein pneumatisches Rohrpostsystem installiert werden.

Ich bin schon gespannt…

Ich bin wahrlich kein Technikgegner, sondern habe mich stets für die neuesten Dinge interessiert. Als seinerzeit die Heimcomputer auf den Markt kamen, war ich mit Feuer und Flamme dabei. Etwas später habe ich meinen PC per Modem mit Mailboxen verbunden und ein Internetanschluss musste her, sobald ich irgendwie dran kam; Mein erstes Mobiltelefon hatte ich schon 1993 und Smartphones hatte ich schon, als Apple noch gar nicht an sowas gedacht hatte.

Nur – damals war das alles neu und spannend und hat haufenweise neue Möglichkeiten eröffnet.

Heutzutage sind wir derartig viel mit elektronischem Zeug umgeben, dass sich bei mir schon seit längerem Langeweile eingestellt hat. Aus Langeweile wurde Skepsis und in letzer Zeit immer mehr Abneigung. Ich habe weder Lust auf Smartwatches, noch auf Smarthomes oder sonstigen Smart-Ass-Gadgets. Ich will auch kein Auto haben, was halb- oder vollautomatisch fährt. Der Gedanke, in jedes erdenkliche Ding einen Internetanschluss einzubauen um alle Dinge und alle Daten miteinander zu vernetzen finde ich gelinde gesagt widerlich und abstossend und überhaupt nicht mehr smart.

Behaltet euren Smart-Scheiss

Als ich diese Veränderung an mir bemerkte, dachte ich zunächst nur „Klar – ich werde eben alt“. Das stimmt zwar, ist aber nicht die richtige Erklärung, wie mir nach einigem Nachdenken klar wurde. Ganz alleine bin ich mit dieser Haltung nämlich nicht, wie ich persönlichen Gesprächen und zunehmend auch aus diversen Veröffentlichungen entnehme.

Das „Internet der Dinge“ steht vor der Tür – aber die Nachfrage kommt nicht recht in Schwung (Internet der Dinge: Killer App verzweifelt gesucht), die Reaktionen auf die neuen, sogenannten Smartphones sind ziemlich flau und Martin Weigert wünscht sich mit gutem Grund ein Telefon, dass weniger smart ist, als die neuesten Android Modelle (Warum ich ein dummes iOS einem smarten Android vorziehe), ist für meinen Geschmack dabei aber noch nicht konsequent genug.

Diese Gefühle kann man gut mit handfesten Argumenten, wie zunemender Entmündigung, Überwachung, Verlust überlieferter Kulturtechniken und zusammenbruch von Institutionen begründen und liegt damit sicherlich nicht ganz falsch.

Aber interessanterweise kann man das auch mit zwei Wirtschaftstheorien untermauern: Der Theorie vom abnehmenden Grenznutzen und der Produktzyklentheorie.

Der abnehmende Grenznutzen

Die Theorie vom abnehmenden Grenznutzen besagt, dass der Nutzenzuwachs durch eine zusätzliche Einheit eines Gutes geringer wird, je mehr von diesem Gut bereits vorhanden ist. Dies kann sogar soweit gehen, dass noch mehr von diesem Gut schädlich ist. Ein einfaches Beispiel verdeutlicht das:

Eine Bratwurst hilft gegen Hungergefühl und schmeckt gut. Die zweite macht noch satt und spätestens nach der fünften wird einem schlecht. Und wir haben schon ziemlich viele digitale Bratwürste…

Der Produktlebenszyklus

Das grundlegende Modell des Produktlebenszylus beschreibt Wachstums- und Sättigungsprozesse eines Produktes und bricht die Nachfrage in verschiedene Phasen auf:

- Einführungsphase

Erste Anwender interessieren sich für das neue Produkt und sorgen für steigende Bekanntheit und Nachfrage

- Wachstumsphase

Die breite Masse entdeckt die Vorzüge des Produktes und möchte es nun auch einsetzen

- Reifephase

Der Erfolg sorgt für Nachahmer. Das Marktvolumen steigt, der Deckungsbeitrag sinkt

- Sättigungsphase

Der Markt ist gesättigt. Die Hersteller versuchen, die Nachfrage durch zunehmende Produktvielfalt am Laufen zu halten.

- Degenerationsphase

Die Nachfrage schrumpft, Preise, Umsatz und Gewinn sinken. Konkurrierende Anbieter verschwinden vom Markt.

- Nachlaufphase

Mit dem Produkt kann kein Gewinn mehr erwirtschaftet werden. Die Folgen sind Auslagerung, Vertrieb mit Verbundprodukten Einstellung des Vertriebs.

Interessanterweise lässt sich diese Theorie nicht nur auf ein einzelnes Produkt, sondern auch auf Produktgruppen und sogar ganze Märkte anwenden. Während meines Studiums der Stadt- und Regionalplanung habe ich an einem Verkehrswesenseminar bei Prof. Dr. Heinze teilgenommen. Dieser hat den Produktlebenszyklus auf Verkehrssysteme angewendet und seinerzeit den nahenden Rückgang der Bedeutung des Autoverkehrs prognostiziert. Während des Autobooms Anfang der 90er Jahre erschien das sehr gewagt, heute jedoch fängt der Trend an, spürbar zu werden.

Der Computermarkt ist meiner Meinung nach zur Zeit in der Sättigungsphase. Stückzahlen und Umsätze schrumpfen. Die anstehende Marktbereinigung soll durch immer fragwürdigere Ausdifferenzierungen verzögert werden, wie z.B. Smartphones in der Größe von Frühstücksbrettern, Smartwatches, Smart-TV und ähnliches belegen.

Es bleibt die Erkenntnis, dass jeder bereits massenhaft Technik in seinem Haushalt hat und sich durch neue Modelle kaum noch Zusatznutzen für die Konsumenten ergibt. Der Boom ist vorbei.

« Vorherige Seite — Nächste Seite »